دانلود با لینک مستقیم و پر سرعت .

امنیت شبکه و وب

رمزگذاری و رمزگشایی

(Secure socket layer) - (SSL)

فهرست مطالب:

1 رمزنگاری..................................................................................................... 3

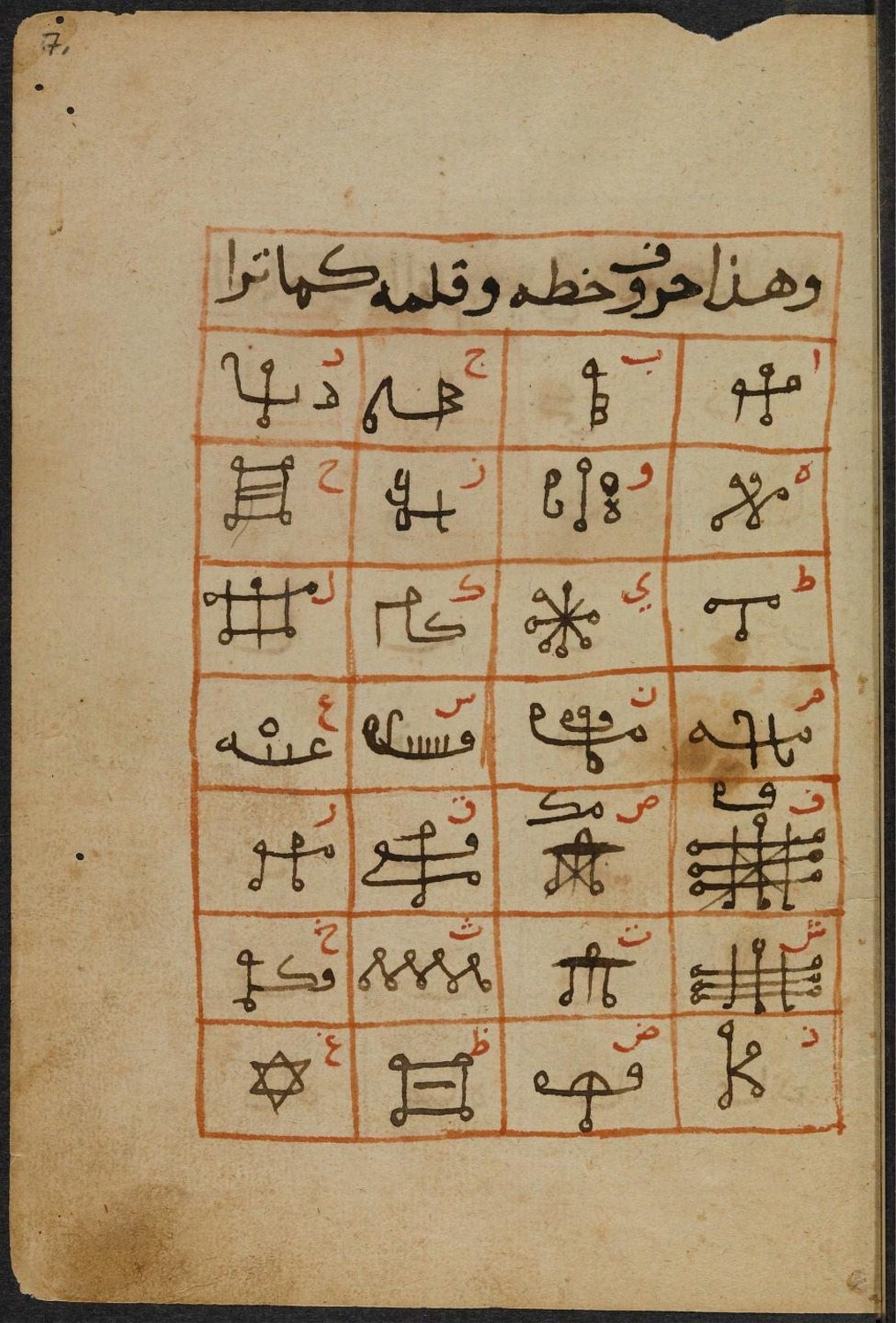

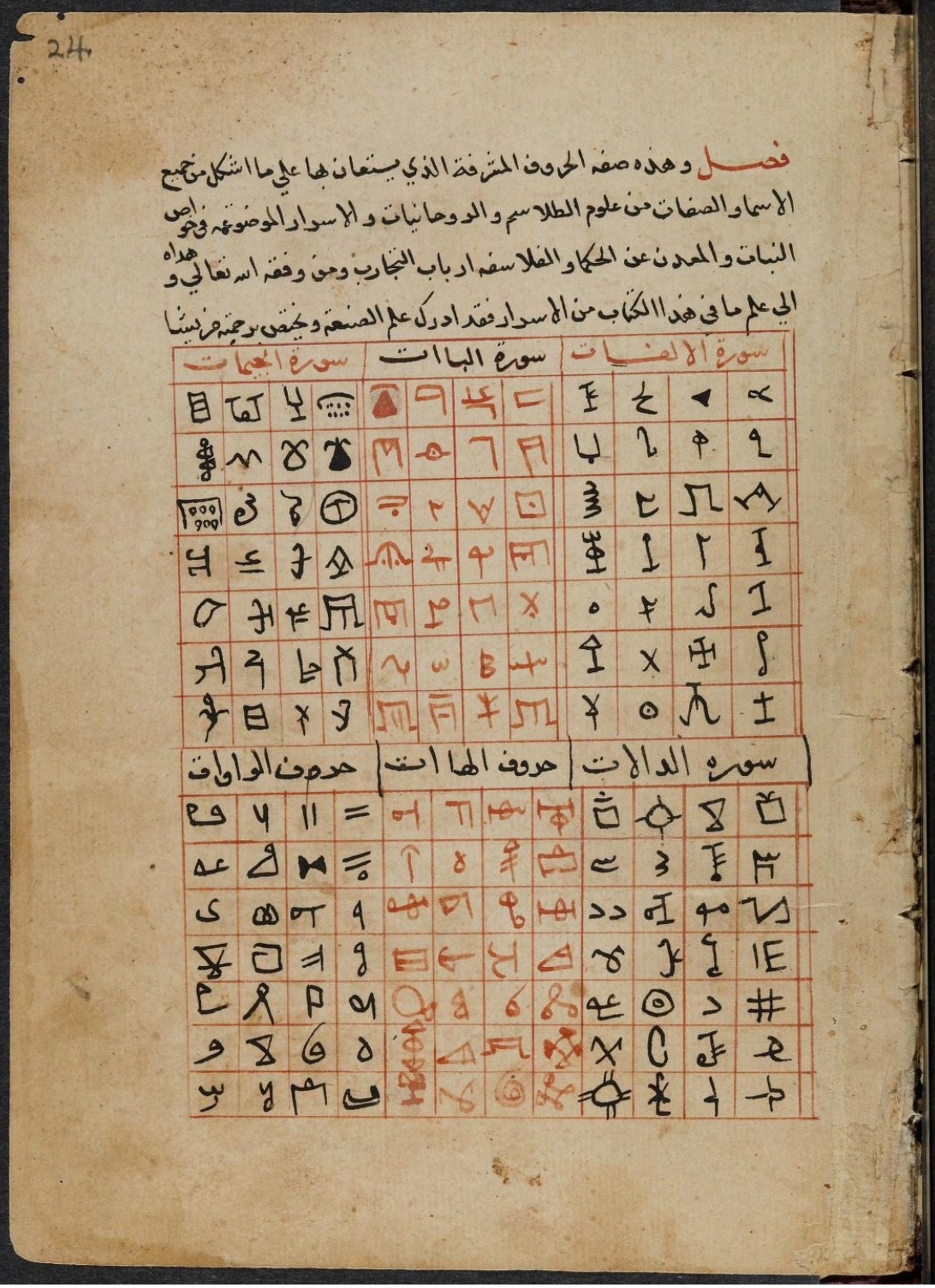

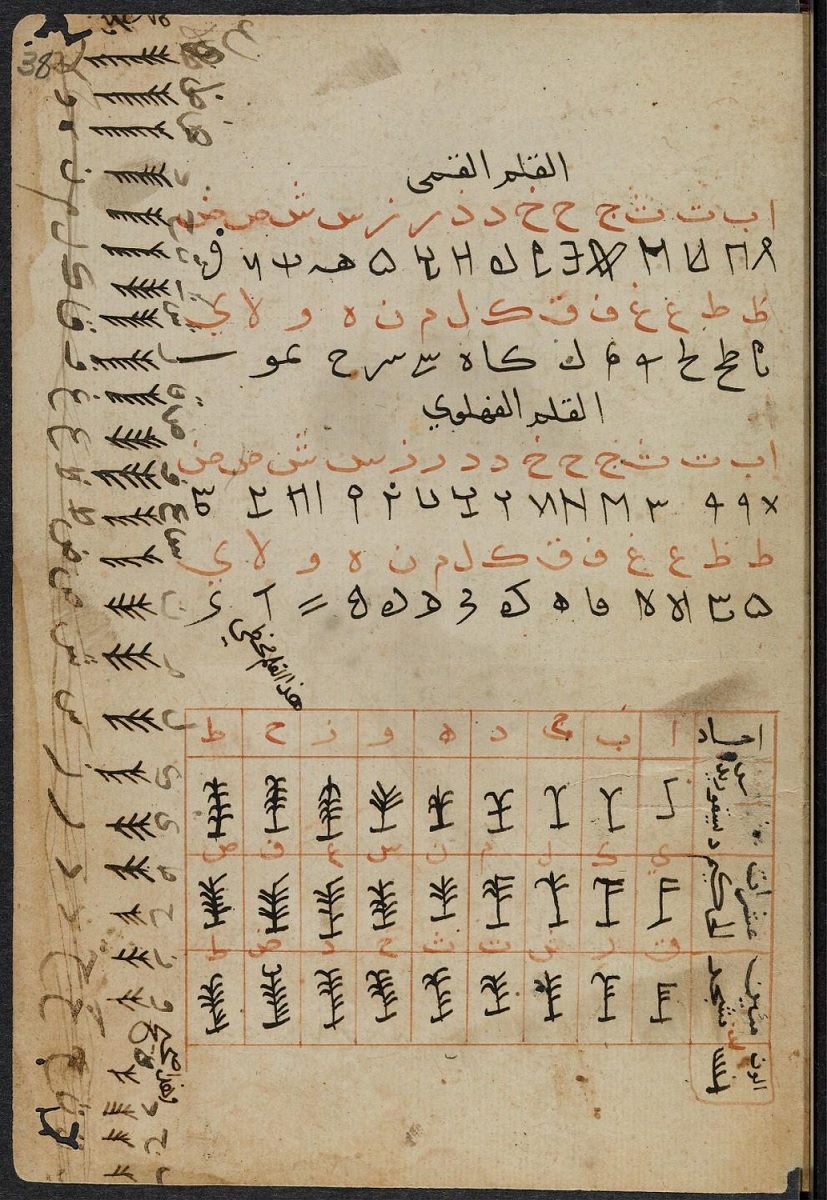

١-1 - معرفی و اصطلاحات............................................................................... 4

1-٢ - الگوریتم ها................................................................................................ 6

2-سیستم های کلیدی متقارن......................................................................... 7...........

3- سیستم های کلیدی نا متقارن................................................................... 11

4- کلید ها در رمزنگاری.................................................................................. 15

4-1 (Secret keys)- ١- کلیدهای محرمانه........................................................... 16

4-2 (Public and private keys) ٢- کلیدهای عمومی و اختصاصی................... 16

4-3 (Master keys and derived keys) ٣- کلیدهای اصلی و کلیدهای مشتق شد17............

4-4 (Key-encrypting keys) ۴- کلیدهای رمزکننده کلید.................................... 18

4-5 (Session keys) ۵- کلیدهای نشست............................................................ 19

5- شکستن کلیدهای رمزنگاری.................................................................... 20

5-1 چه طول کلیدی در رمزنگاری مناسب است؟............................................ 21

5-2 الگوریتمهای متقارن................................................................................. 21

5-3 الگوریتمهای نامتقارن.............................................................................. 23

6- توضیحاتی در مورد الگوریتمMD5 .................................................... 24

6- 1-خلاصه:.................................................................................................. 25

6-2- شرایط و نکات لازم:............................................................................... 26...........

6- ٣-- توضیحات الگوریتم MD5.................................................................. 27

6- 4گام ١- اضافه کردن بیتهای نرم کننده:...................................................... 28

6-5 -گام ٢- افزایش طول:............................................................................. 28

6-6 - گام ٣- یین بافر برای MD5.................................................................... 29

6-7- گام ۴- پردازش پیام در بلاک های ١۶ کلمه ای:....................................... 29

6-8- گام ۵- خروجی:..................................................................................... 32

7-آشنایی با پرو تکل SSL و عملکرد آن....................................................... 34

7-1-» SSL چیست ؟.......................................................................................... 35

7-2ملزومات یک ارتباط مبتنی بر پروتکل امنیتی SSL.......................................... 37

7-3-مکانیزم های تشکیل دهنده SSL:.................................................................. 37

7-3-1تایید هویت سرویس دهنده......................................................................... 37

7-3- ٢- تایید هویت سرویس گیرنده................................................................... 38

7-3-3-ارتباطات رمز شده................................................................................... 38

7-4 اجزاء پروتکل SSL......................................................................................... 38

7-4-1 SSL Record Protoco................................................................................. 39

7-4-2 SSL Handshake Protoco........................................................................... 39

7-5 مزایای بخش بندی پروتکل SSL به دو زیر پروتکل...................................... 39

7-6 الگوریتم های رمز نگاری پشتیبانی شده در SSL.......................................... 39

7-7 نحوه عملکرد داخلی پروتکل SSL.................................................................. 40

7-8 حملات تاثیر گذار بر SSL.............................................................................. 43

7-9امنیت اس اس ال (SSL) ............................................................................. 43

7-9-1» نمایش قفل امنیت SSL:............................................................................ 43

8- امنیت شبکه..................................................................................................... 44

9- پیوست ها :...................................................................................................... 49

9 -1 – ضمیمه 1 (کد و شکل برنامه).................................................................. 50

10- منابع:............................................................................................................. 58