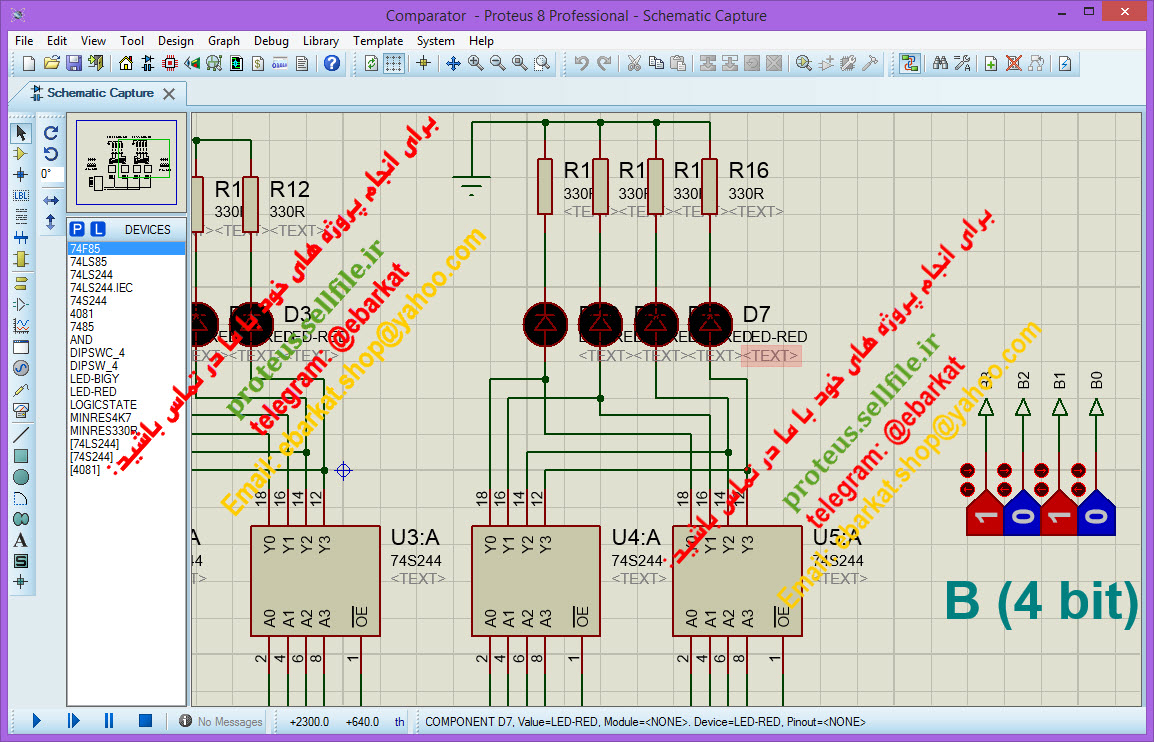

شبیه سازی پروژه Comparator با استفاده از نرم افزار Proteus

شبیه سازی پروژه مدار مقایسه کننده دیجیتال 4 بیتی با داکیومنت توضیحات

یک مقایسه کننده دیجیتال یا مقایسه کننده دامنه یک دستگاه سخت افزاری الکترونیک است که دو عدد را به شکل باینری در ورودی میگیرد و تعیین می کند که آیا عدد بزرگتر، کوچکتر و یا برابر با عدد دیگر است . مقایسه کننده ها در واحد پردازش مرکزی(پردازنده ها) و ریزکنترل گرها(MCUها) استفاده می شوند.

مثالهایی از مقایسه کننده های دیجیتال شامل CMOS 4036,4585 و TTL 7485و74682-'89 می باشد.

نکته: گیت XNOR یک مقایسه کننده اصلی است. زیرا خروجی وقتی یک می شود که دو بیت ورودی برابر باشند.

معادل آنالوگ مقایسه کننده دیجیتال، مقایسه کننده ولتاژ است. بسیاری از ریزکنترل گرها، یک مقایسه کننده آنالوگ روی بعضی از ورودیهایشان دارند که می تواند یک وقفه را بخواند و یا رها سازد.

آنچه تحویل داده می شود:

1. فایل پروتئوس قابل اجرا در نرم افزار پروتئوس (این فایل توسط ما در نرم افزار پروتئوس تست گردیده و کاملاً قابل اجرا و صحیح می باشد)

2. فایل داکیومنت سه صفحه ای که توضیحاتی در آن از مدار قرار دارد

تصویری از این پروژه را می توانید در عکس زیر مشاهده نمایید:

دروس مرتبط: معماری کامپیوتر، مدارهای منطقی، مبانی دیجیتال

پس از خرید از درگاه امن بانکی، لینک دانلود در اختیار شما قرار میگیرد و همچنین به آدرس ایمیل شما فرستاده می شود. تماس با ما برای راهنمایی، درخواست مقالات و پایان نامه ها و یا ترجمه و یا انجام پروژه های برنامه نویسی و حل تمرینات با آدرس ایمیل:

ebarkat.shop@yahoo.com

یا شناسه تلگرام (آی دی تلگرام ما): @ebarkat

توجه: اگر کارت بانکی شما رمز دوم ندارد و یا در خرید الکترونیکی به مشکل برخورد کردید و یا به هر دلیلی تمایل به پرداخت الکترونیکی ندارید با ما تماس بگیرید تا راههای دیگری برای پرداخت به شما پیشنهاد کنیم.

توجه توجه توجه: هرگونه کپی برداری و فروش فایل های فروشگاه برکت الکترونیک (به آدرس proteus.sellfile.ir) در فروشگاه های دیگر شرعاً حرام است، تمامی فایل ها و پروژه های موجود در فروشگاه، توسط ما اجرا و پیاده سازی و یا از منابع معتبر زبان اصلی جمع آوری شده اند و دارای حق کپی رایت اسلامی می باشند.

از پایین همین صفحه (بخش پرداخت و دانلود) می توانید این پروژه را خریداری و دانلود نمایید.

کد محصول: 20038

دانلود شبیه سازی پروتئوس مدار مقایسه کننده 4 بیتی Proteus